War Driving での気軽な調査をしてみた記録

実際のところ、無線 LAN のアクセスポイント(AP)の状況ってどんな感じなんだろうということで、通勤中に AP の情報を集めてみました。今回、利用したのは簡単に入手が可能な Windows 向けフリーソフト(WirelessNetView)です。これを Windows タブレットに入れて出勤しました。

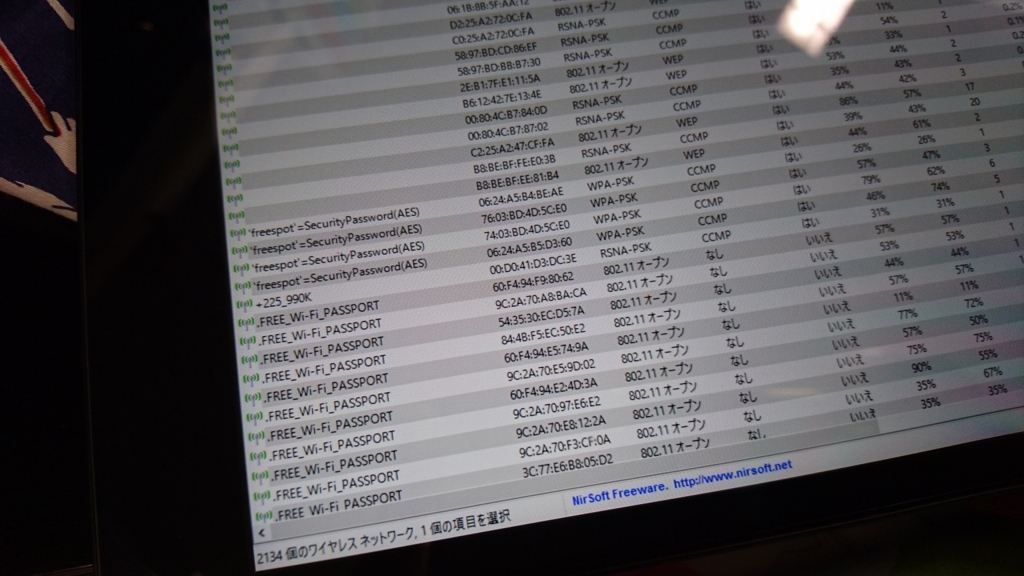

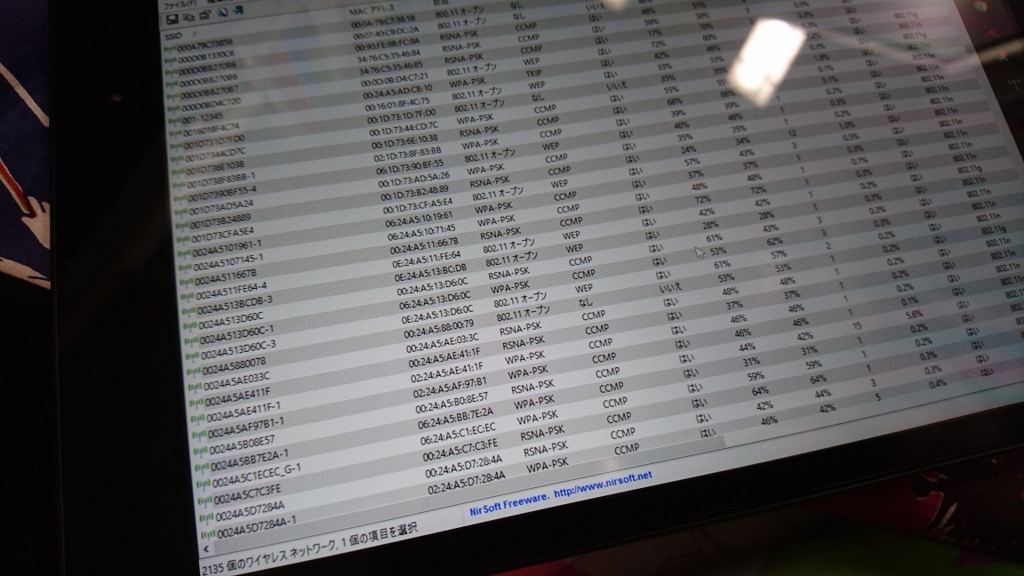

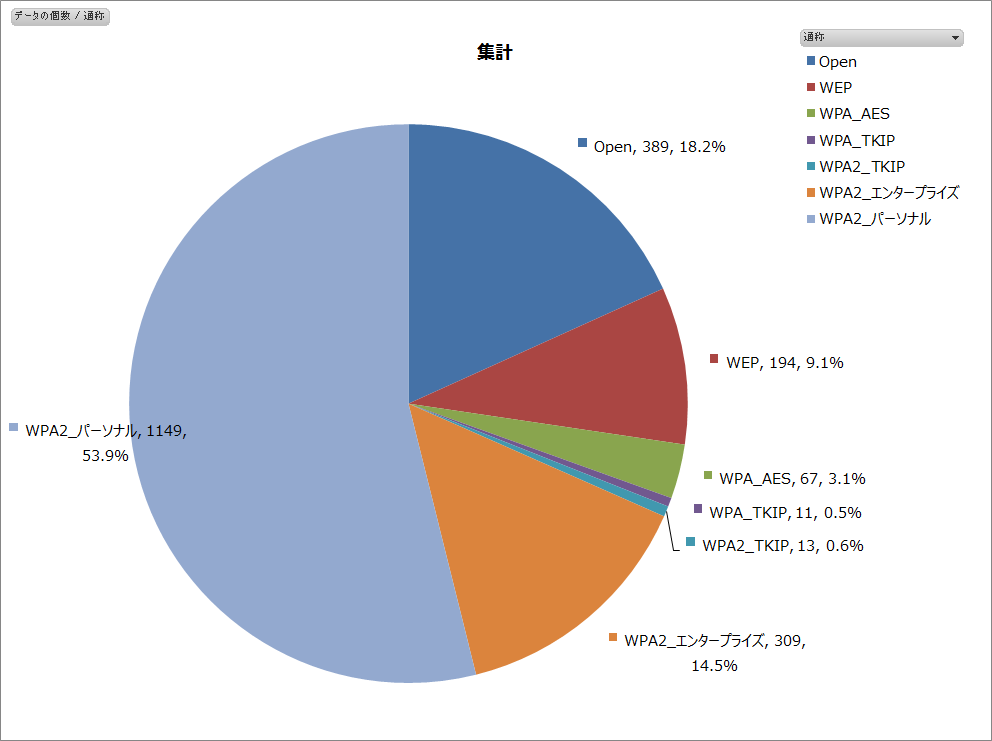

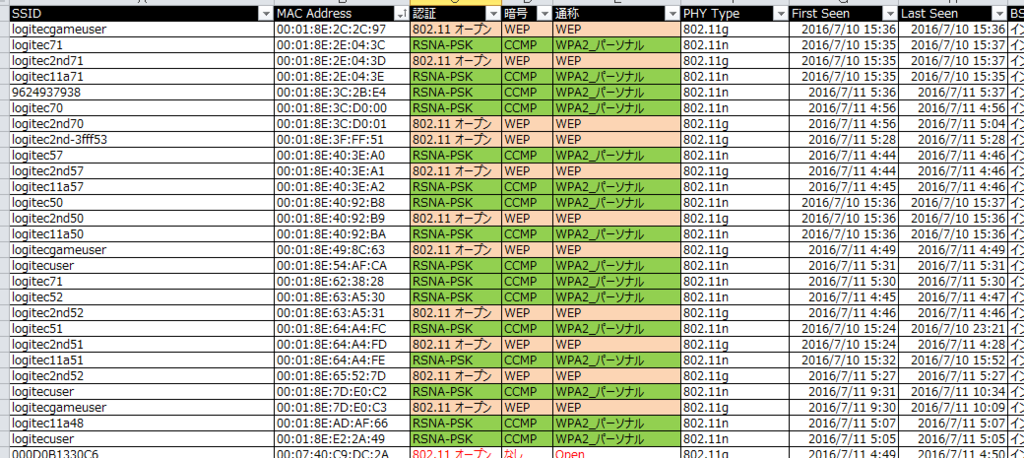

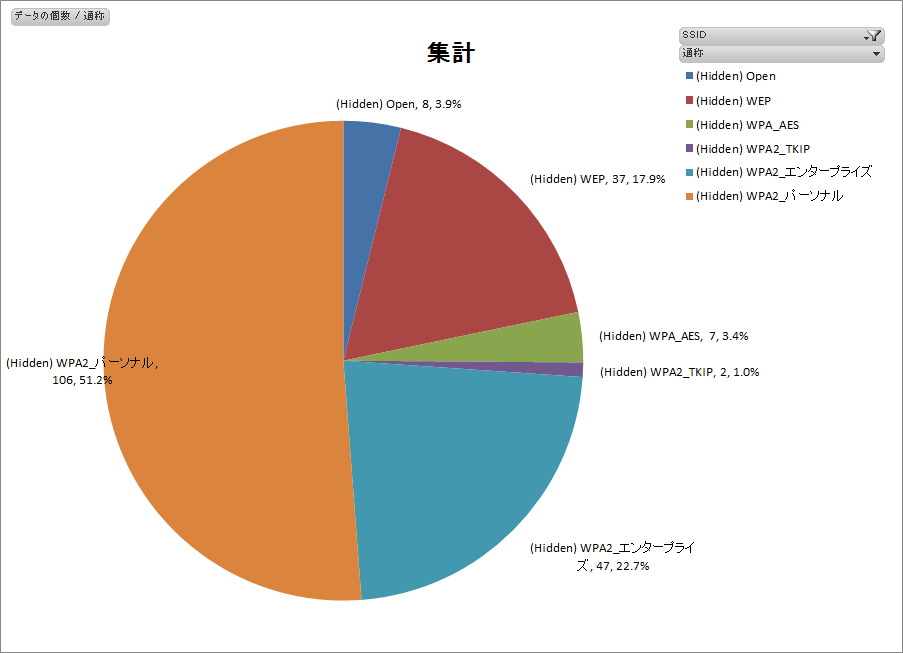

合計で 2,132 の AP を記録できました。

| Open(暗号化を行っていない) | 389 |

| WEP | 194 |

| WPA TKIP | 11 |

| WPA2 TKIP | 13 |

| WPA AES | 67 |

| WPA2 AES (WPA2 パーソナル) | 1,149 |

| WPA2 エンタープライズ | 309 |

Open の AP が多くありますが、ほとんどがキャリアや店舗などが提供しているAP(001softbank, atre_Free_Wi-Fi, at_STARBUCKS_Wi2 など)です。

Open の AP のリスクとしては Evil Twin(偽AP)がありますが、これは別途検証中。

思ったよりも WEP の利用があり、全体の 9.1 % で、通信キャリア提供や WPA2 エンタープライズ等の個人管理以外を除くと割合はもっと高くなりそうです。

MACアドレスでソートして確認すると、マルチSSID対応の機種を利用中の個人が、そのまま WEP を ON にしているような感じが見受けられます。

最近の AP の多くは初期状態での WEP が OFF になっているケースが多いのですが、実情としてはまだまだ踏み台の危険性がある AP が多いようです。

WEP については OFF にする(提供ベンダはデフォルトOFFで)、どうしても利用する場合は、せめて「東西通信の禁止(プライベートセパレータ)」や「ネットワーク分離機能」の利用はしたいところです。

また、割とステルス機能を使っている AP も多く見受けられました。が、セキュリティ上はあまり意味がないのが実情です。

特に Open や WEP でステルスというのは、、、、 いかがなものか。

個人利用であれば、以下の点を考慮さえしていれば、必要十分です。

- WPA2 PSK を利用する(ただし、よくあるパスワードは避ける)

十分に強度のあるパスフレーズを利用する(13文字、大文字,小文字,数字を混ぜる、できれば記号も)

- AP の管理コンソールの ID と PASSWD は初期値から変更する(IDは変更できないケースが多いが)

- 必要に応じてネットワーク分離機能を利用する

結構、面白いネーミングの AP があって大喜利っぽくて面白かった。

BRs,